情報セキュリティマネジメント– tag –

-

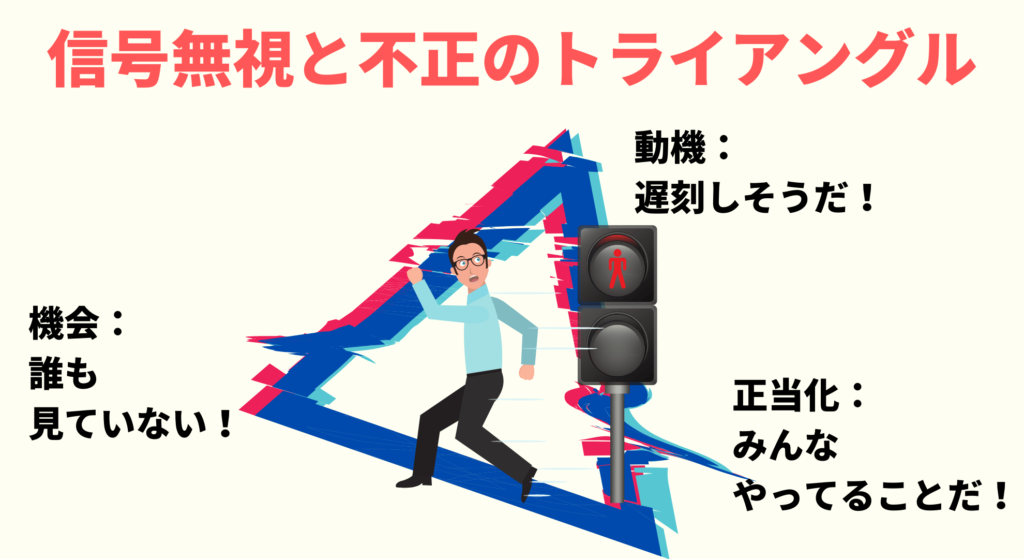

不正のトライアングルとは何か?セキュリティインシデントが発生するメカニズムを解説

最近は企業の不祥事が報じられることが多くなりましたが、なぜ不正というものは発生してしまうのでしょうか。その原因を不正のトライアングルでひも解きます。 不正のトライアングルの概要 「不正のトライアングル」とはアメリカの組織犯罪研究者であるド... -

JIS Q 27000シリーズは何を知っていればよいのか?

JIS Q 27000とは何か? JIS Q 27000の概要 JIS Q 27000には情報セキュリティマネジメントシステム(ISMS:Information Security Management System)における情報セキュリティの管理・リスク・制御に対するベストプラクティスがまとめられています。ISO(... -

データの完全性の4つのポイント -網羅性・正確性・整合性・安全性-

データの完全性とは? データの完全性(インテグリティ)とは、データが全てそろっていて欠損や不整合が無いことを保証することを意味します(( データ完全性 - Wikipedia ))。 昨今のテレビや新聞など、一定の権威あるメディアでさえ、特定の思想へ偏った... -

TPM(Trusted Platform Module)とは何か?暗号化のためのセキュリティチップ

TPMの概要 TPM(Trusted Platform Module)とは、コンピュータのマザーボードに直付けされているセキュリティに関する各種機能を備えたデバイスもしくはチップのことを指します。このTPMは暗号化/複合や公開鍵や共通鍵の生成、ハッシュ値の計算、デジタル... -

IDSとIPSの違いは何か?たとえも交えてやさしく解説

IDSとIPSとは サイバー攻撃への備えを考える中で、IDSとIPSというシステムを耳にすることがあります。IDSは"Intrusion Detection System"の略で、直訳すると「侵入検知システム」となります。IDSは、悪意のあるネットワークトラフィックを検知し、既知のサ... -

クラウドコンピューティングのサービスモデルとは何か?NISTによる定義を紹介

クラウドコンピューティングとは何か? クラウドコンピューティングとは、サーバーやストレージ、アプリケーションなどをどこからでも簡単に、必要に応じてネットワーク経由でアクセスできるサービスモデルのことを指します。NISTはクラウドコンピューティ...

12