セキュリティ– tag –

-

【応用情報 対策】Cookieの「Secure属性」とは?HttpOnlyとの違いと「通信の保護」を完全理解

Webサイトのセキュリティを語る上で、Cookieの扱いは避けて通れません。 以前の記事では、Cookieを「会員証」にたとえて解説しましたが、実はこの会員証には、安全を守るための「特別なシール(属性)」を貼ることができます。 それが「Secure(セキュア)... -

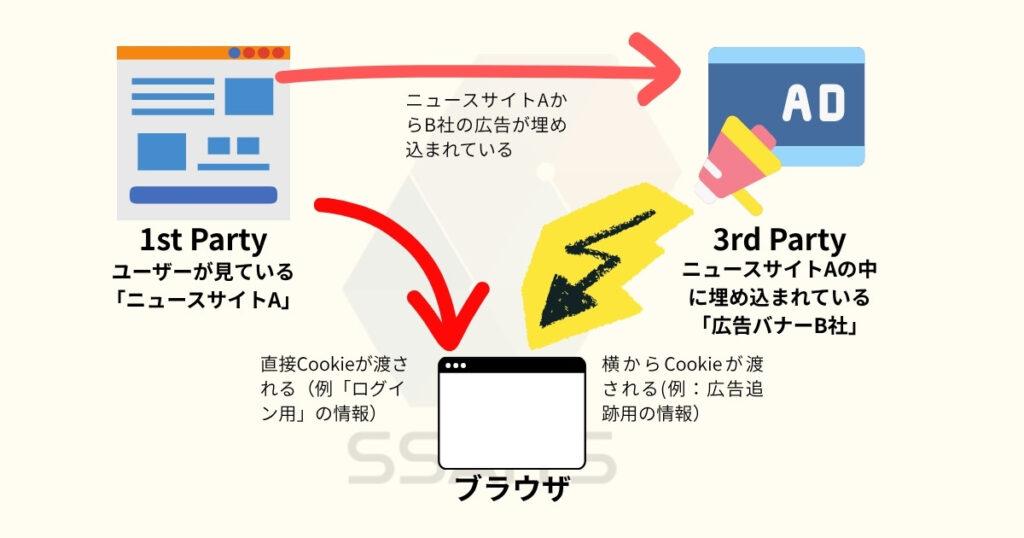

【応用情報 対策】Cookie(クッキー)とは?ファーストパーティとサードパーティの違いを完全理解

Webサイトを閲覧していると、「Cookieを有効にしてください」や「Cookieの使用に同意しますか?」といったメッセージを目にすることがありますよね。 「なんとなく『足跡』みたいなものだとは知っているけど、詳しい仕組みは分からない…」 「サードパーテ... -

【応用情報 対策】VPNプロトコルの階層を完全整理!(IPsec, L2TP, TLS)

今回は、応用情報技術者試験の過去問(令和7年春期 問43)を題材に、IPsec, L2TP, TLSそれぞれのプロトコルがOSI参照モデルのどこに位置するのか、覚えられる方法を解説します。 問題 VPNで使用されるプロトコルである IPsec, L2TP, TLS の, OSI 基本参照... -

![[画像:サイバー攻撃を金庫破りでたとえたイメージ(場面設定)]](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

試験にでてくるサイバー攻撃まとめ|攻撃方法を「金庫破り」で完全理解

情報処理技術者試験や中小企業診断士試験では、多くのサイバー攻撃手法が問われます。「SQLインジェクション」「XSS」「CSRF」…カタカナばかりで、どれがどういう攻撃か混乱しがちですよね。 そこで今回は、これらの攻撃をすべて「金庫室と金庫破り」に例... -

![[画像:文書ファイルが「ハッシュ関数」という箱に入り、短い文字列(指紋データ)に変換されて出てくるイラスト]](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

【応用情報技術者試験】ハッシュ関数の「原像計算困難性」とは?「デジタル指紋」で学ぶセキュリティの基礎

応用情報技術者試験など、情報処理技術者試験のセキュリティ分野で、必ずと言っていいほど登場する「ハッシュ関数」。 「一方向性」「衝突困難性」「原像計算困難性」… 言葉は聞いたことがあっても、それぞれの違いを正確に説明できますか? 特に、これら... -

SOCとCSIRTの違いとは何か?

セキュリティ組織「SOC」と「CSIRT」 サイバー攻撃の複雑化にともない、セキュリティインシデントの予防や対応が困難な時代を迎えています。特に個人情報や機密情報の漏洩は、企業において金銭的な被害だけでなく、社会的な信用を損なう重大なインシデント... -

ランサムウェアに感染したら身代金を払うべき?

ランサムウェア感染で身代金を支払う企業もある コンピュータに感染してデータを暗号化し、復号の見返りとして身代金を要求するマルウェアをランサムウェアと言います。IPAの「情報セキュリティ10大脅威 2023」において、組織に対するサイバー攻撃の第1位... -

ペネトレーションテストと脆弱性診断の違いって何?

ペネトレーションテストと脆弱性診断の違い ペネトレーションテストと脆弱性診断は、どちらもサイバー攻撃からシステムを守るためのセキュリティ対策です。 両者はさまざまな面で違いがありますが、一番の相違点はその目的です。ペネトレーションテストの... -

情報セキュリティ3大要素とは何か?情報セキュリティのCIAを解説

情報セキュリティの3大要素とは? JIS Q 27002では情報セキュリティを「情報の機密性、完全性および可用性を維持すること。さらに、真正性、責任追跡性、否認防止および信頼性のような特性を維持することを含めてもよい」と定義しています。 この定義に含... -

今すぐ始められる迷惑メール対策 ~迷惑メールの特徴と迷惑メールを減らす方法を解説~

迷惑メールの種類 迷惑メールを大きく分類すると以下の表のようになります。 マルウェアが添付されたメールパソコンにマルウェアを感染させることを目的とした迷惑メールフィッシングメール個人情報などの窃取を目的とした迷惑メールスパムメール不特定多... -

USBデバイス制御とは何か?実際の事例とともに、そのリスクを解説

USBデバイス制御とは USBデバイス制御とは、IT管理者が組織内でのUSBデバイス利用を管理・制限することです。社内ネットワークに接続されているコンピュータをウイルス感染から保護したり、内部情報の漏洩を防止したりすることが目的です。USBデバイス制御... -

![[画像:サイバー攻撃が金庫破りでたとえたイメージ]](data:image/gif;base64,R0lGODlhAQABAAAAACH5BAEKAAEALAAAAAABAAEAAAICTAEAOw==)

【応用情報対策】サイドチャネル攻撃とは?暗号解読の「裏口」を知る

サイドチャネル攻撃 (Side-Channel Attack)とは、暗号アルゴリズムの数学的な「論理」を直接攻撃するのではなく、暗号処理を実行している「物理的な機器(ハードウェア)」から漏れ出す"副次的な情報(サイドチャネル)"を観測・分析して、秘密情報を盗み...

![[画像:サイバー攻撃を金庫破りでたとえたイメージ(場面設定)]](https://ssaits.jp/promapedia/wp-content/uploads/2025/10/cyber-attack-summary-1024x538.png)

![[画像:文書ファイルが「ハッシュ関数」という箱に入り、短い文字列(指紋データ)に変換されて出てくるイラスト]](https://ssaits.jp/promapedia/wp-content/uploads/2025/10/hash-function-2-1024x538.png)

![[画像:サイバー攻撃が金庫破りでたとえたイメージ]](https://ssaits.jp/promapedia/wp-content/uploads/2025/10/side-chanel-atack-1024x538.png)